Introducción

La seguridad informática es un tema al que mucha gente no le da la importancia que realmente tiene; muchas veces por el hecho de considerar que es inútil o que jamás la utilizara. Pero en el mundo moderno, cada día más y más personas mal intencionadas intentan tener acceso a los datos de nuestros ordenadores. La seguridad es un factor imprescindible en todos los ámbitos profesionales y en la informática, es especialmente importante porque en los ordenadores es donde está almacenada la información confidencial de una empresa o de cualquier otro particular.

Por ello el trabajo se divide en 5 capítulos, el primer capítulo se presenta los principales conceptos de la seguridad de sistemas. El segundo capítulo trata de tipos de medidas de seguridad. En el tercero se desarrolla conceptos relacionados con la seguridad en redes e Internet el cuarto trata sobe los delitos informáticos y por último el quinto es de plan de seguridad de seguridad y plan de contingencias.

Es importante porque muchas empresas son amenazadas constantemente en sus activos lo que pudiera representar miles o millones de Soles en pérdidas. Las vulnerabilidades en los sistemas de información pueden representar problemas graves, por ello es muy importante comprender los conceptos necesarios para combatirlos y defender los posibles ataques a la información.

El acceso no autorizado a una red informática o a los equipos que en ella se encuentran puede ocasionar en la gran mayoría de los casos graves problemas. Uno de las posibles consecuencias de una intrusión es la pérdida de datos. Es un hecho frecuente y ocasiona muchos trastornos, sobre todo si no estamos al día de las copias de seguridad. Y aunque estemos al día, no siempre es posible recuperar la totalidad de los datos.

Otro de los problemas más dañinos es el robo de información sensible y confidencial. La divulgación de la información que posee una empresa sobre sus clientes puede acarrear demandas millonarias contra esta, o un ejemplo más cercano a usted es el de nuestras contraseñas de las cuentas de correo por las que intercambiamos información con otros.

Amenazas

Un sistema informático se ve expuesto a un gran número de amenazas y ataques. En este apartado veremos una pequeña introducción a las clasificaciones más importantes.

Para identificar las amenazas a las que está expuesto un sistema informático realizaremos tres clasificaciones: la primera de los tipos de atacantes, la segunda de los tipos de ataques que puede sufrir y la tercera de cómo actúan estos ataques. La Tabla inferior recoge, en la primera columna, los nombres con los que se han denominado a las personas que llevan a cabo los ataques; en la segunda columna, verás una pequeña definición que los caracteriza.

Nombre de los atacantes y Definición

Hackers :

Expertos informáticos con una gran curiosidad por descubrir las vulnerabilidades de los sistemas pero sin motivación económica o dañina.

Crackers :

Un hacker que, cuando rompe la seguridad de un sistema, lo hace con intención maliciosa, bien para dañarlo o para obtener un beneficio económico.

Phreakers:

Crackers telefónicos, que sabotean las redes de telefonía para conseguir llamadas gratuitas.

Sniffers :

Expertos en redes que analizan el tráfico para obtener información extrayéndola de los paquetes que se transmiten por la red.

Lammers:

Chicos jóvenes sin grandes conocimientos de informática pero que se consideran a sí mismos hackers y se vanaglorian de ello.

Newbie:

Hacker novato.

Ciberterrorista:

Expertos en informática e intrusiones en la red que trabajan para países y organizaciones como espías y saboteadores informáticos.

Programadores de virus:

Expertos en programación, redes y sistemas que crean programas dañinos que producen efectos no deseados en los sistemas o aplicaciones.

Carders:

Personas que se dedican al ataque de los sistemas de tarjetas, como los cajeros automáticos.

Principales ataques que puede sufrir un sistema si se aprovechan sus vulnerabilidades.

Nombre del ataque y Definición

Interrupción:

Un recurso del sistema o la red deja de estar disponible debido a un ataque.

Intercepción:

Un intruso accede a la información de nuestro equipo o a la que enviamos por la red.

Modificación:

La información ha sido modificada sin autorización, por lo que ya no es válida.

Fabricación:

Se crea un producto (por ejemplo una página Web) difícil de distinguir del auténtico y que puede utilizarse para hacerse, por ejemplo, con información confidencial del usuario.

Los tipos de amenazas pueden clasificarse también en función de cómo actúan los ataques:

Ataque y ¿Cómo actúa?

Spoofing:

Suplanta la identidad de un PC o algún dato del mismo (coma su dirección MAC).

Sniffing: Monitoriza y analiza el tráfico de la red para hacerse con información.

Conexión no autorizada:

Se buscan agujeros de la seguridad de un equipo o un servidor, y cuando se descubren, se realiza una conexión no autorizada a los mismos.

Malware:

Se introducen programas malintencionados (virus, troyanos o gusanos) en nuestro equipo, dañando el sistema de múltiples formas.

Keyloggers:

Se utiliza una herramienta que permite conocer todo lo que el usuario escribe a través del teclado, e incluso pueden realizar capturas de pantallas.

Denegación de Servicio:

Interrumpe el servicio que se está ofreciendo en servidores o redes de ordenadores. También denominado DoS (denial of Service).

Ingeniería social:

Se obtiene información confidencial de una persona u organismo para utilizarla con fines maliciosos.

Los ejemplos más llamativos son el phishing y el spam.

Phishing:

Se engaña al usuario para obtener su información confidencial suplantando la identidad de un organismo o página web de Internet.

Confidencialidad:

Se refiere a la privacidad de los elementos de información almacenados y procesados en un sistema informático.

Basándose en este principio, las herramientas de seguridad informática deben proteger al sistema de invasiones, intrusiones y accesos, por parte de personas o programas no autorizados.

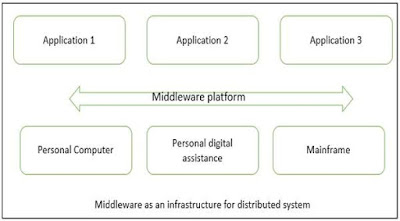

Este principio es particularmente importante en sistemas distribuidos, es decir, aquellos en los que usuarios, ordenadores y datos residen en localidades diferentes, pero están física y lógicamente interconectados.

Integridad:

Se refiere a la validez y consistencia de los elementos de información almacenados y procesados en un sistema informático.

Basándose en este principio, las herramientas de seguridad informática deben asegurar que los procesos de actualización estén sincronizados y no se dupliquen, de forma que todos los elementos del sistema manipulen adecuadamente los mismos datos.

Este principio es particularmente importante en sistemas descentralizados, es decir, aquellos en los que diferentes usuarios, ordenadores y procesos comparten la misma información.

Disponibilidad:

Se refiere a la continuidad de acceso a los elementos de información almacenados y procesados en un sistema informático.

Basándose en este principio, las herramientas de Seguridad Informática deben reforzar la permanencia del sistema informático, en condiciones de actividad adecuadas para que los usuarios accedan a los datos con la frecuencia y dedicación que requieran.

Este principio es particularmente importante en sistemas informáticos cuyo compromiso con el usuario, es prestar servicio permanente.

Mecanismos que ofrecen los gestores

Básicamente, el gestor controla cualquier operación ejecutada por el usuario contra la base de datos. Para ello, se utilizan herramientas específicas, como sistemas de búsqueda y de generación de informes, además de distintas aplicaciones.

Igualmente, permite la definición de bases de datos a distintos niveles de abstracción, así como su manipulación, garantizando tanto la seguridad como la integridad y consistencia de los mismos. Siempre de forma separada a los programas o aplicaciones que los gestionan, sin tener que modificar éstos.

Seguridad en aplicaciones de acceso a datos

Básicamente, el gestor controla cualquier operación ejecutada por el usuario contra la base de datos. Para ello, se utilizan herramientas específicas, como sistemas de búsqueda y de generación de informes, además de distintas aplicaciones.

Igualmente, permite la definición de bases de datos a distintos niveles de abstracción, así como su manipulación, garantizando tanto la seguridad como la integridad y consistencia de los mismos. Siempre de forma separada a los programas o aplicaciones que los gestionan, sin tener que modificar éstos.

Seguridad en aplicaciones de acceso a datos

http://www.monografias.com/trabajos103/seguridad-sistemas-informacion/seguridad-sistemas-informacion.shtml

file:///C:/Users/Desktop/Downloads/965-3375-1-PB.pdf

https://infosegur.wordpress.com/unidad-1/amenazas-y-fraudes-en-los-sistemas-de-la-informacion/

http://repository.ucatolica.edu.co/bitstream/10983/1305/1/RIESGOS%20AMENAZAS%20Y%20VULNERABILIDADES%20DE%20LOS%20SISTEMAS%20DE%20INFORMACION%20GEOGRAFICA%20GPS.pdfseguridadaefausto.blogspot.com/2013/10/analisis-de-elementos-de-la-seguridad.html